Как сканировать все порты с помощью nMap

Хотя открытые порты необходимы для любого типа связи через Интернет, они могут быть опасны для вашей онлайн-безопасности. Вот почему вам нужен инструмент проверки портов с открытым исходным кодом, такой как Nmap, чтобы определить, какие порты необходимо закрыть. Этот инструмент также может дать вам представление о том, насколько хорошо работают ваша конфигурация безопасности и брандмауэр.

В этой статье мы покажем вам, как сканировать все порты с помощью программы Nmap. Мы также объясним, что такое сканирование портов и почему оно так полезно.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Сканировать все порты с помощью Nmap

Nmap или Network Mapper — это сетевой инструмент, используемый для сканирования служб, операционных систем и хостов в компьютерной сети. Эта программа была впервые разработана для Linux, но теперь ее можно использовать и в других операционных системах, таких как Windows, macOS и BSD. Некоторые из наиболее важных функций Nmap включают сканирование портов, обнаружение хостов, определение версий, инвентаризацию сети, снятие отпечатков TCP или IP-стека и т. д. Сегодня мы сосредоточимся на сканировании открытых портов.

Сканирование портов — это процесс, позволяющий определить, какие порты в сети открыты, а какие закрыты. Если порт открыт, он настроен на прием пакетов, представляющих собой группы данных, отправляемых по компьютерным сетям. Проще говоря, открытые порты используются для отправки и получения информации. Просканировав все порты, вы сможете определить, какие из них открыты и могут раскрыть конфиденциальную информацию вашей сети.

Существует более 65 000 портов, и Nmap поможет вам просканировать их все. Эта программа предлагает механизмы сканирования, включая обнаружение, по умолчанию, агрессивное, безопасное, внешнее, вредоносное ПО, версию, DOS, эксплойт, широковещательную рассылку и многое другое. В зависимости от выбранного вами механизма сканирования вы можете получить разные результаты. Например, использование безопасного сканирования не приведет к сбою целевого объекта при сканировании всех портов. Если вы хотите найти уязвимости в системе, вам необходимо использовать агрессивное сканирование.

Nmap позволяет сканировать все порты, один порт или серию портов. Есть даже команда для сканирования 100 наиболее часто используемых портов. Команда Nmap, которая вам понадобится для сканирования всех портов, — «nmap –p– 192.168.0.1», которая сканирует порты с 0 по 65 535.

Если вы хотите просканировать один порт, введите команду «nmap -p 22 192.168.1.1». Для сканирования диапазона портов вам необходимо вставить в окно Nmap следующую команду: «nmap -p 1-100 192.168.1.1». Наконец, для сканирования 100 наиболее распространенных портов используется соответствующая команда «nmap -F 192.168.1.1».

Вы можете заметить, что команды для 100 наиболее распространенных портов и всех портов практически идентичны, единственное отличие — начальная буква («F» и «p»). Вот почему вам нужно быть осторожным при вставке кода в диалоговое окно.

Самый простой способ использовать Nmap для вызова всех портов — запустить программу, ввести соответствующую команду и дождаться завершения сканирования. Имейте в виду, что Nmap потребуется некоторое время для сканирования всех портов, примерно от 10 до 15 минут на весь процесс сканирования, учитывая, что этой программе необходимо сканировать более 65 000 портов. Чтобы запустить сканирование, вам нужна цель. Вашей целью может быть IP-адрес, диапазон сети, имя хоста и т. д.

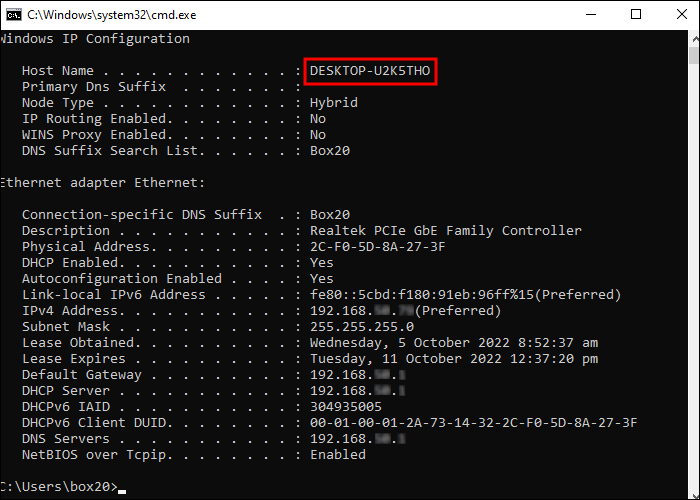

Первый шаг — скачать Нмап. Вы можете найти разные версии Nmap для конкретных операционных систем, включая Windows, Linux (RPM), macOS и любую другую ОС. Обратите внимание: чтобы использовать Nmap для любых задач, вам необходима учетная запись администратора. Чтобы найти все порты в вашей сети, сначала вам нужно знать имя хоста. Вот как это делается:

- Нажмите одновременно клавиши «Windows» и «R». Это запустит диалоговое окно «Выполнить».

- Введите «cmd» в поле и нажмите «ОК».

- Введите «ipconfig /all» в окне командной строки.

- Скопируйте свое имя хоста, которое находится в разделе «Конфигурация Windows IP».

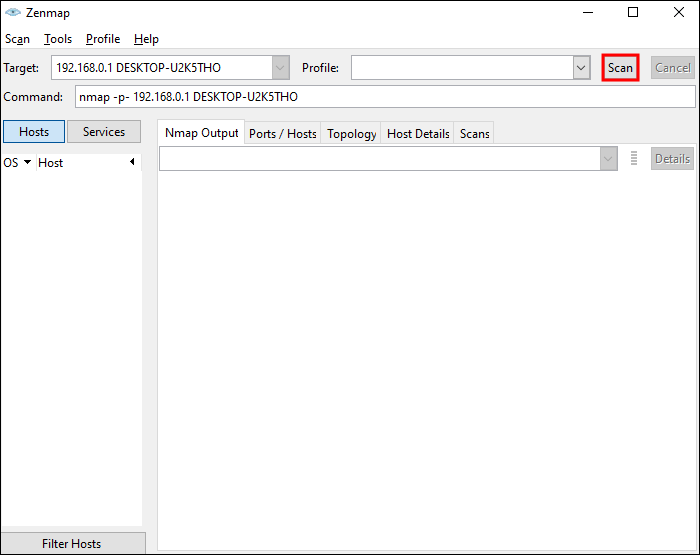

Теперь, когда у вас есть имя хоста, вы можете закрыть это окно и открыть Nmap. Вот что вам нужно сделать дальше:

- Вставьте имя хоста в поле «Цель».

- Рядом с «Командой» вставьте «nmap –p– 192.168.0.1», чтобы просканировать все порты.

- Нажмите кнопку «Сканировать» в правом верхнем углу программы.

После завершения сканирования Nmap вернет список портов, которые имеют разные состояния. Помимо открытых и закрытых порты также могут быть фильтруемыми, нефильтрованными, открытыми/фильтрованными и закрытыми/фильтрованными.

Какие еще типы сканирования может выполнять Nmap?

Существуют разные типы методов сканирования, и их даже можно комбинировать для конкретной задачи. Некоторые из них могут выполнять только профессионалы, поскольку в системах Unix они требуют root-доступа.

Обратите внимание, что одновременно вы можете использовать только один метод. Есть некоторые исключения, например сканирование UDP и SCTP в сочетании со сканированием TCP. Nmap по умолчанию использует сканирование SYN, которое также известно как полуоткрытое сканирование. Этот тип сканирования можно использовать для сканирования тысяч портов за считанные секунды. Для сканирования SYN требуется следующая команда «nmap -sT 192.168.1.1». Когда сканирование завершено, оно отправляет сообщение SYN только в Nmap.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

У вас также есть возможность выбрать сканирование с использованием TCP-соединения, сканирования портов UDP и т. д. Пинг-сканирование также довольно распространено. Это простейшее сканирование портов, которое принимает форму запросов протокола управляющих сообщений Интернета (ICMP). У нас также есть сканирование XMAS, которое также известно как «самый хитрый» механизм сканирования портов, поскольку он редко блокируется брандмауэрами.

Самая важная цель Nmap и других типов средств проверки портов — найти открытые порты. Каким бы полезным это ни было, открытый порт можно рассматривать как открытое окно. Всегда существует риск кибератаки.

Некоторые из наиболее распространенных открытых портов: HTTP (80), прокси-сервер (3128), FTP (21), SSH (22), DNS (53), SMTP (25), DHCP (67, 68), SFTP (115), IMAP (143), LPD (515), rsync (873) и т. д.

Некоторые могут предположить, что закрытые порты недоступны, но это не так. Пробные пакеты Nmap могут достигать закрытых портов, но не отвечают на них. Другими словами, если вы можете отправлять пакеты на закрытые порты, они их проигнорируют.

Если закрытый порт защищен брандмауэром, он называется фильтруемым портом. Если вы отправите пакет на отфильтрованное сообщение, оно сможет его достичь. Он просто будет заблокирован брандмауэром. Иногда вы можете столкнуться с нефильтрованными портами, которые могут быть открытыми или закрытыми; Nmap просто не может определить, какой из двух это.

Восстановите безопасность и стабильность сети с помощью Nmap

Поначалу Nmap может показаться сложным в использовании, но вам не обязательно быть профессиональным ИТ-специалистом, чтобы запускать самые простые команды. Вы можете использовать Nmap для сканирования всех портов, одного порта, выбранных портов и 100 наиболее распространенных портов. Если вы хотите просканировать все порты, Nmap сообщит вам, какие порты открыты, и покажет, уязвимы ли они для кибератак.

Вы когда-нибудь пытались использовать Nmap для сканирования всех портов? Какой тип механизма сканирования вы использовали? Сколько открытых портов нашла программа? Дайте нам знать в разделе комментариев ниже.